Informācijas apdraudējumi 2011. gada trešajā ceturksnī: no kaitīgajām programmatūrām QR kodos līdz mērķuzbrukumiem uzņēmumiem16. novembris 2011Kaspersky Lab ir publicējis pārskatu par informācijas apdraudējumiem 2011. gada trešajā ceturksnī. Analītiķi atzīmē, ka šajā periodā turpināja pieaugt kiberuzbrukumu skaits pasaules lielākajām korporācijām. Hakeru darbības rezultātā daži uzņēmumi pat bija spiesti pārtraukt savu uzņēmējdarbību. Pagājušā ceturkšņa laikā kibernoziedznieki ir nepārprotami izdarījuši savu izvēli par labu platformai Android, kas tagad ieņem līderpozīcijas tai uzrakstīto kaitīgo programmatūru skaita ziņā. Šajā periodā ļaundari ir izveidojuši vēl sarežģītākas kaitīgo programmatūru darbības shēmas, kā arī atcerējušies labi aizmirstas metodes: nu arī nevainīgi QR kodi var saturēt vīrusus, bet datoru iespējams inficēt vēl pirms operētājsistēmas palaišanas, izmantojot BIOS.

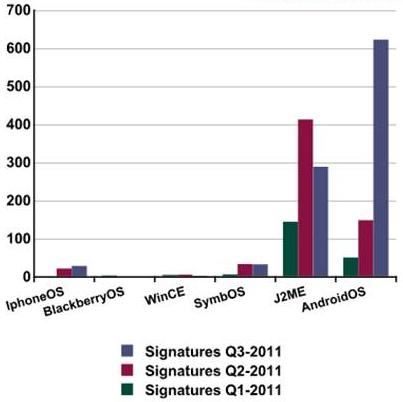

2011. gada trešajā ceturksnī kļuva zināms par jauniem uzbrukumiem, ko veikusi grupa Anonymous, kā arī nepazīstami uzņēmumu datortīklu uzlauzēji. Triecienu saņēma Itālijas kiberpolicija, vairākas ASV policijas apakšvienības un FIB apakšuzņēmēji. Hakeru upuru sarakstā atrodami arī aizsardzības rūpniecības uzņēmumi Mitsubishi Heavy Industries un Vanguard Defense. Un tā ir tikai saraksta mazākā daļa. Uzbrukumu rezultātā ļaundariem kļuva pieejamas ziņas par uzņēmumu darbiniekiem un klientiem, iekšējās lietošanas dokumenti, sarakste, kā arī slepenā informācija. 2011. gada jūlijā hakeri uzlauza sertifikācijas centra DigiNotar serverus, tādējādi iegūstot iespēju izdot 531 viltotu sertifikātu un saņemot piekļuvi pat tādām tīmekļa vietnēm, kas izmanto šifrēto savienojumu. To resursu vidū, kas kļuva par ļaundaru mērķi, bija dažādu valstu varas iestādes, kā arī lielākie interneta pakalpojumu sniedzēji Google, Yahoo, Tor un Mozilla. DigiNotar šis gadījums beidzās ar paziņojumu par brīvprātīgu bankrotu. «DigiNotar uzlaušana ir jau otrais šāda veida notikums šajā gadā. Uzņēmumiem, kas izlaiž saknes SSL sertifikātus, ir obligāts drošības audits un atestācija. Taču diemžēl, kā tagad redzams, uzlauzto sertifikācijas centru DigiNotar un partneru Comodo drošības līmenis ļoti atpaliek no vēlamā,» komentē pārskata autors Kaspersky Lab vadošais vīrusu analītiķis Jurijs Namestņikovs. «Gadījumam ar DigiNotar bankrotu ir jākļūst par signālu pārējiem šā tirgus dalībniekiem ieviest stingrāku drošības politiku.» Arī individuālajiem lietotājiem ir jābūt ārkārtīgi piesardzīgiem. Mobilajām ierīcēm domāto kaitīgo programmatūru skaits pieaug satriecoši ātri. Trešajā ceturksnī operētājsistēma Android ir pārliecinoši nostiprinājusies līderpozīcijās tai uzrakstīto vīrusu skaita ziņā. Pēdējā ceturkšņa laikā Android kaitnieku īpatsvars ir ievērojami palielinājies un veido 40% no visām 2011. gadā atklātajām mobilajām ļaunprogrammatūrām.  Datubāzēm pievienoto mobilo kaitīgo programmatūru skaits 2011. gada 1., 2. un 3. ceturksnī Kaspersky Lab analītiķi prognozēja, ka uzbrucēji meklēs jaunus veidus, kā monetizēt Android kaitīgās programmatūras, un jauna shēma nebija ilgi jāgaida. Jūlijā tika atklāts trojietis no Zitmo for Android saimes, kas, darbojoties kopā ar savu «galda» brāli Zeus, ļauj hakeriem apiet divu faktoru autentifikācijas sistēmu, ko izmanto daudzas interneta bankas. Reizēm kaitīgās programmatūras var nonākt mobilajā ierīcē pavisam negaidītā veidā. Piemēram, ar QR kodu. Būtībā QR kods ir līdzīgs parastam svītrkodam, taču ar lielāku informācijas ietilpību. Uzbrucēji SMS trojiešu izplatīšanai, maskējot tos par Android programmatūrām, iešifrējuši QR kodā kaitīgu saiti. Pēc šāda QR koda ieskenēšanas mobilajā ierīcē automātiski tiek lejupielādēta kaitīgā datne, kas nosūta īsziņas uz paaugstinātas maksas numuriem. Visneparastākos ceturkšņa incidentus, šķiet, vislabāk raksturo teiciens: «Viss jaunais ir labi aizmirsts vecais.» Aptuveni tā nolēmuši hakeri, kad sapratuši, ka pašreizējais operētājsistēmu aizsardzības līmenis praktiski nepieļauj iespēju instalēt sakņlaupi datora sistēmā, kad tā darbojas. Vīrusu rakstītāji ir atģidušies lejupielādēt savus garabērnus līdz operētājsistēmas palaišanai, tieši izmantojot BIOS. Lai gan jau vairāk nekā 10 gadu pagājis kopš skandalozā notikuma ar BIOS inficēšanu, kas ieguvis nosaukumu «Černobiļa», tagad šī kaitīgā koda «ieviešanas» metode atkal ir kļuvusi aktuāla. Ar visu pārskatu par informācijas apdraudējumiem 2011. gada trešajā ceturksnī krievu valodā var iepazīties tīmekļa vietnē www.securelist.com/ru. |