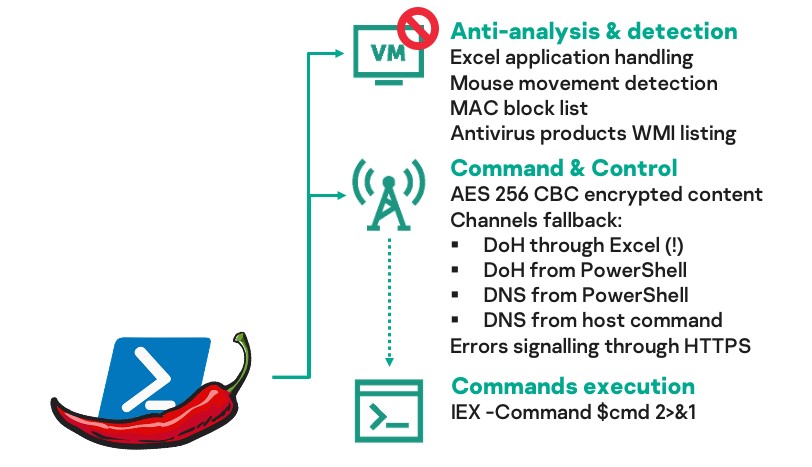

Hakeru grupa DeathStalker uzbrūk ar jaunu ļaunprogrammatūru PowerPepper15. decembris 2020DeathStalker ir sarežģītu mērķuzbrukumu izpildītājs, kas, domājams, piedāvā uzlaušanas pakalpojumus, lai no finanšu un juridiskā sektora uzņēmumiem zagtu konfidenciālu komercinformāciju. Algotņu, par kuriem šā gada augustā pirmoreiz informēja Kaspersky pētnieki, darbība atkal ir novērota reālajā vidē. Šoreiz viņi izmanto jaunu ļaunprogrammatūras implantēšanas un piegādes taktiku: lūku, ko Kaspersky iedēvējis par PowerPepper, kura par sakaru kanālu izmanto DNS over HTTPS (lai paslēptu saziņu ar vadības serveri likumīga izskata datplūsmā). Turklāt PowerPepper izmanto vairākus izvairīšanās paņēmienus, tostarp steganogrāfiju (datu slēpšanas paņēmiens). DeathStalker ir ļoti neparasts sarežģītu mērķuzbrukumu izpildītājs. Vismaz kopš 2012. gada grupa veic mazu un vidēju uzņēmumu — juridisko firmu un finanšu sektora pārstāvju — izspiegošanas kampaņas. Atšķirībā no citām sarežģītu mērķuzbrukumu grupām, šķiet, šī nav politiski motivēta, kā arī nemeklē finansiālus ieguvumus no uzbrukumiem pakļautajiem uzņēmumiem. Drīzāk tā darbojas kā algotņi, kas par noteiktu cenu piedāvā hakeru pakalpojumus. Kaspersky pētnieki nesen konstatējuši jaunas šīs grupas kampaņas, kurās izmantota jauna lūka (ļaunprogrammatūra, kas uzbrucējiem ļauj attāli pārņemt upura ierīces vadību), kas pazīstama ar nosaukumu PowerPepper. Tāpat kā citi ar šo grupu saistītie ļaunprogrammatūras paveidi, arī PowerPepper parasti tiek izplatīta, izmantojot mērķpikšķerēšanas e-pasta vēstules ar ļaunprogrammatūras datnēm, kas tiek piegādātas e-pasta vēstulē vai ar ļaunprātīgu saiti. Lai ar viltu piespiestu upurus atvērt ļaunprātīgos dokumentus, grupa izmantoja starptautiskus notikumus, ogļskābās gāzes izmetes noteikumus un pat pandēmiju. Galvenais ļaunprogrammatūras kods tiek nomaskēts, izmantojot steganogrāfiju — procesu, kas uzbrucējiem ļauj slēpt datus likumīgā saturā. PowerPepper gadījumā ļaunkods tiek iegults šķietami parastos paparžu vai piparu (tāpēc tāds nosaukums) attēlos, un pēc tam izvilkts ar ielādētāja skriptu. Tiklīdz tas ir noticis, PowerPepper sāk izpildīt DeathStalker operatoru sūtītās attālās čaulas komandas, kuru nolūks ir nozagt konfidenciālu komercinformāciju. Uzbrukumam pakļautajā sistēmā ļaunprogrammatūra var izpildīt jebkuru čaulas komandu, tostarp veikt standarta datu izlūkošanu, piemēram, ievākt datora lietotāja un datņu informāciju, pārlūkot datņu kopīgošanu tīklā un lejupielādēt papildu binārās datnes vai pārkopēt saturu uz attālām vietām. Komandas pienāk no vadības servera, izmantojot DNS over HTTPS sakarus — tas ir efektīvs veids, kā ļaunprātīgu saziņu noslēpt aiz īstiem servera nosaukuma vaicājumiem. Steganogrāfija ir tikai viens no vairākiem ļaunprogrammatūras izmantotajiem pieslēpšanas un izvairīšanās paņēmieniem. Ielādētājs ir nomaskēts par GlobalSign (identitātes pakalpojumu sniedzēja) pārbaudes rīku, tas izmanto pielāgotu pieslēpšanu, un ļaunprātīgo piegādes skriptu daļas ir paslēptas Word iegultos objektos. Saziņa ar implantu un serveriem ir šifrēta, un, tā kā tiek izmantoti uzticami, parakstīti skripti, startēšanas laikā pretvīrusu programmatūra ne vienmēr atzīst implantu par ļaunprātīgu.  PowerPepper izvērsto šifrēšanas paņēmienu kopsavilkums PowerPepper ir novērota uzbrukumos lielākoties visā Eiropā, bet arī Amerikās un Āzijā. Iepriekš aprakstītajās kampaņās DeathStalker galvenokārt uzbruka juridisko konsultāciju firmām un organizācijām, kas sniedz finansiālus un kriptovalūtu pakalpojumus. "PowerPepper vēlreiz apliecina, ka DeathStalker ir radošs apdraudējumu izpildītājs, kas spēj īsā laikā konsekventi izstrādāt jaunus implantus un rīkķēdes. PowerPepper ir jau ceturtais ar šo izpildītāju saistītais ļaunprogrammatūru paveids, un mēs esam atraduši potenciālo piekto paveidu. Lai gan DeathStalker ļaunprogrammatūra nav sevišķi sarežģīta, tā ir izrādījusies visai efektīva, iespējams, tāpēc, ka tās galvenie upuri ir mazas un vidējas organizācijas, kam parasti ir mazāk spēcīgas drošības programmas. Mēs domājam, ka DeathStalker turpinās darbību, un mēs turpināsim novērot grupas kampaņas,"komentē Kaspersky drošības eksperts Pjērs Delšers. PowerPepper analīze bija ietverta jaunākajā pasākumā GReAT Ideas: Powered by Croissant. Baguette Edition. Tās ierakstu, kā arī citas Kaspersky augstākā līmeņa ekspertu prezentācijas par jaunākajām norisēm apdraudējumu vidē var noskatīties šeit: https://kas.pr/uy1e. Par PowerPepper un tā izvairīšanās paņēmieniem vairāk lasiet vietnē Securelist. Lai aizsargātos no PowerPepper un tamlīdzīgiem uzbrukumiem, Kaspersky eksperti iesaka sekojošo.

Par Kaspersky Kaspersky ir globāls kiberdrošības uzņēmums, kas dibināts 1997. gadā. Kaspersky dziļās draudu izlūkošanas un drošības zināšanas pastāvīgi tiek pārveidotas par novatoriskiem drošības risinājumiem un pakalpojumiem, lai aizsargātu uzņēmējdarbību, kritisko infrastruktūru, valdības un patērētājus visā pasaulē. Uzņēmuma visaptverošajā drošības risinājumu portfelī ietilpst vadošā galiekārtu aizsardzība un virkne specializētu drošības risinājumu un pakalpojumu, lai cīnītos pret sarežģītiem un mainīgiem digitāliem draudiem. Kaspersky tehnoloģijas aizsargā vairāk nekā 400 miljonus lietotāju un 250 tūkstošus korporatīvo klientu, palīdzot saglabāt tiem svarīgo. 2017. gadā Kaspersky, konsultējoties ar valstu regulatoriem (īpaši Lielbritānijas, kas ir mītnes zeme Kaspersky pārvaldītājsabiedrībai), uzsāka savu Starptautisko caurredzamības iniciatīvu, kuras ietvaros uzņēmuma digitālā infrastruktūra, ieskaitot antivīrusu mākoni un virtuālo programmatūras salikšanas līniju, tiek migrēta uz Šveici, bet īpaši izveidotos Caurredzamības centros valdību regulatori, korporatīvie partneri un klienti var caurlūkot uzņēmuma produktu pirmkodu, programmatūras atjauninājumus, ļaunprogrammatūras noteikšanas noteikumus, kā arī citus tehniskos un biznesa procesus. Plašāk par iniciatīvu un citiem tās ietvaros veiktajiem pasākumiem, kas faktiski aizsāk jauna uzticamības standarta izveidi IT nozarē, kā arī informāciju par pieteikšanos Caurredzamības centra apmeklējumam, atradīsiet lapā https://www.kaspersky.com/transparency-center, bet visaptverošu informāciju par caurredzamību Kaspersky darbībā atradīsiet lapā https://www.kaspersky.com/about/transparency. Paaugstinātas drošības sistēmām un prasīgiem biznesa klientiem Kaspersky piedāvā unikālu risinājumu (mums nav zināmi līdzīgi risinājumi) - Kaspersky Private Security Network, kas paredz mākoņsistēmas izvietošanu klienta infrastruktūrā viņa pilnā pārziņā, līdz ar ko nekādi dati neatstāj klienta infrastruktūru, pie viena nodrošinot maksimāli augstu aizsardzības līmeni. Kā bezmaksas alternatīva tiek piedāvāts lokālais centralizēts Kaspersky Private Security Network Latvijā. Vairāk par to lasiet šeit. |