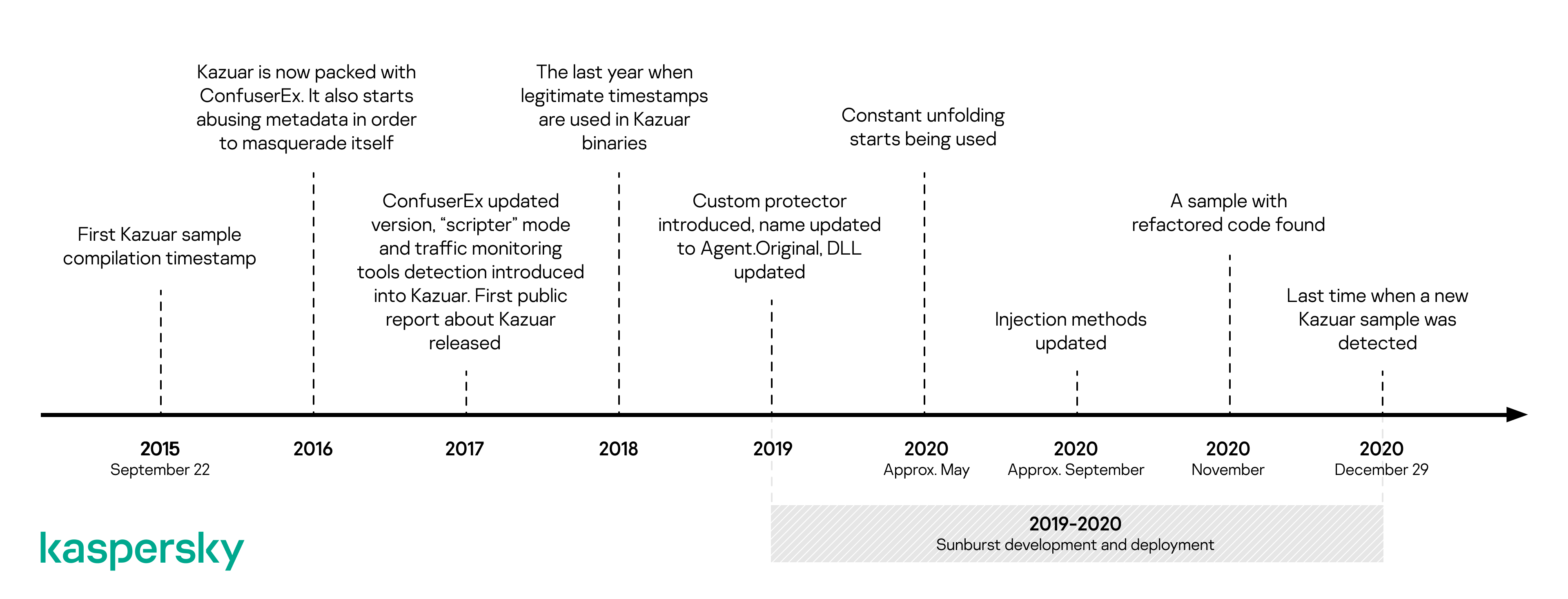

Kaspersky eksperti saista uzbrukumu SolarWinds ar lūku Kazuar14. janvāris 2021FireEye, Microsoft un SolarWinds 2020. gada 13. decembrī paziņoja, ka atklājuši lielu, sarežģītu piegādes ķēdes uzbrukumu, kuram izmantota jauna, iepriekš nezināma ļaunprogrammatūra Sunburst; tā pielietota pret SolarWinds Orion IT klientiem. Tagad Kaspersky eksperti ir atraduši dažādas konkrētas Sunburst un jau zināmo lūkas Kazuar versiju koda līdzības; šī lūka ir programmatūra, kas nodrošina attālu piekļuvi uzbrukuma upura datoram. Jaunie atklājumi sniedz ieskatu lietā, kas var palīdzēt pētniekiem turpmākajā uzbrukuma izmeklēšanā. Pētot lūku Sunburst, Kaspersky eksperti atklājuši vairākas iezīmes, kas ir tādas pašas iepriekš identificētai lūkai Kazuar, kura ir uzrakstīta, izmantojot .NET ietvaru. Par šo lūku pirmoreiz ziņoja Palo Alto 2017. gadā, un tā tiek izmantota kiberspiegošanas uzbrukumos visā pasaulē. Vairākas koda līdzības liecina par Kazuar un Sunburst savstarpējo saikni, kaut arī tās raksturs nav skaidrs. Dažas Sunburst un Kazuar kopīgās iezīmes ir upura UID ģenerēšanas algoritms, gulēšanas algoritms un intensīva FNV-1a jaucējkoda izmantošana. Saskaņā ar ekspertu informāciju, šie koda fragmenti nav simtprocentīgi identiski, un tas liek domāt, ka lūkas Kazuar un Sunburst var būt savstarpēji saistītas, lai gan šīs sasaistes raksturs joprojām nav pilnībā skaidrs. Pēc ļaunprogrammatūras Sunburst pirmās pielietošanas 2020. gada februārī Kazuar turpināja attīstīties, un tās vēlākie 2020. gada varianti ir pat vēl līdzīgāki Sunburst.  Kopumā Kazuar evolūcijā eksperti saskata nepārtrauktu attīstību, kuras gaitā pievienotas būtiskas funkcijas, kas ir līdzīgas Sunburst funkcijām. Kaut arī šīs Kazuar un Sunburst līdzības ir vērā ņemamas, tām varētu būt daudz dažādu iemeslu, tostarp tas, ka Sunburst izstrādājusi tā pati grupa kas Kazuar, ka Sunburst izstrādātāji izmanto Kazuar kā savu iedvesmas avotu, ka kāds no Kazuar izstrādātājiem pārgājis Sunburst komandā vai ka Sunburst un Kazuar grupas ir ieguvušas ļaunprogrammatūru no viena un tā paša avota. "Konstatētās kopīgās iezīmes neļauj spriest par to, kas veicis uzbrukumu uzņēmumam SolarWinds, tomēr tās sniedz labāku ieskatu, kas var palīdzēt pētniekiem turpināt izmeklēšanu. Mēs uzskatām, ka ir svarīgi, lai citi pētnieki visā pasaulē varētu pētīt kopīgās iezīmes un mēģinātu uzzināt vairāk par Kazuar un par uzbrukumā uzņēmumam SolarWinds izmantotās ļaunprogrammatūras Sunburst izcelsmi. Spriežot pēc iepriekšējās pieredzes, piemēram, WannaCry uzbrukuma pirmajās dienās bija ļoti maz faktu, kas to saistītu ar grupu Lazarus. Ar laiku parādījās vairāk pierādījumu, kas mums un citiem ļāva tos pārliecinoši sasaistīt. Turpmāki pētījumi par šo tēmu ir ļoti nepieciešami, lai varētu izdarīt drošus secinājumus," komentē Kaspersky Globālās pētniecības un analīzes komandas direktors Kostins Raju. Vairāk tehniskas informācijas par Sunburst un Kazuar līdzībām ir publikācijā vietnē Securelist. Lasiet vairāk par Kaspersky pētījumu par Sunburst šeit, bet šeit uzziniet, kā Kaspersky aizsargā savus klientus pret lūku Sunburst. Lai izvairītos no riskiem inficēties ar tādu ļaunprogrammatūru, kā, piemēram, lūku, kas izmantota uzbrukumā SolarWinds, Kaspersky iesaka sekojošus pasākumus un līdzekļus.

Par Kaspersky Kaspersky ir globāls kiberdrošības uzņēmums, kas dibināts 1997. gadā. Kaspersky dziļās draudu izlūkošanas un drošības zināšanas pastāvīgi tiek pārveidotas par novatoriskiem drošības risinājumiem un pakalpojumiem, lai aizsargātu uzņēmējdarbību, kritisko infrastruktūru, valdības un patērētājus visā pasaulē. Uzņēmuma visaptverošajā drošības risinājumu portfelī ietilpst vadošā galiekārtu aizsardzība un virkne specializētu drošības risinājumu un pakalpojumu, lai cīnītos pret sarežģītiem un mainīgiem digitāliem draudiem. Kaspersky tehnoloģijas aizsargā vairāk nekā 400 miljonus lietotāju un 250 tūkstošus korporatīvo klientu, palīdzot saglabāt tiem svarīgo. 2017. gadā Kaspersky, konsultējoties ar valstu regulatoriem (īpaši Lielbritānijas, kas ir mītnes zeme Kaspersky pārvaldītājsabiedrībai), uzsāka savu Starptautisko caurredzamības iniciatīvu, kuras ietvaros uzņēmuma digitālā infrastruktūra, ieskaitot antivīrusu mākoni un virtuālo programmatūras salikšanas līniju, tiek migrēta uz Šveici, bet īpaši izveidotos Caurredzamības centros valdību regulatori, korporatīvie partneri un klienti var caurlūkot uzņēmuma produktu pirmkodu, programmatūras atjauninājumus, ļaunprogrammatūras noteikšanas noteikumus, kā arī citus tehniskos un biznesa procesus (tas jau ir noticis vairāk kā 20 reizes). Plašāk par iniciatīvu un citiem tās ietvaros veiktajiem pasākumiem, kas faktiski aizsāk jauna uzticamības standarta izveidi IT nozarē, kā arī informāciju par pieteikšanos Caurredzamības centra apmeklējumam, atradīsiet lapā https://www.kaspersky.com/transparency-center, bet visaptverošu informāciju par caurredzamību Kaspersky darbībā atradīsiet lapā https://www.kaspersky.com/about/transparency. Paaugstinātas drošības sistēmām un prasīgiem biznesa klientiem Kaspersky piedāvā unikālu risinājumu (mums nav zināmi līdzīgi risinājumi) - Kaspersky Private Security Network, kas paredz mākoņsistēmas izvietošanu klienta infrastruktūrā viņa pilnā pārziņā, līdz ar ko nekādi dati neatstāj klienta infrastruktūru, pie viena nodrošinot maksimāli augstu aizsardzības līmeni. Kā bezmaksas alternatīva tiek piedāvāts lokālais centralizēts Kaspersky Private Security Network Latvijā. Vairāk par to lasiet šeit. |