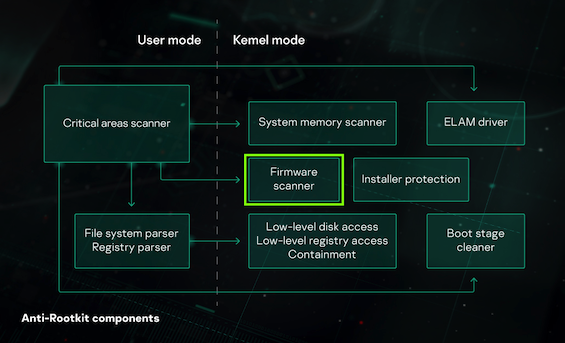

Control-Alt-bez Delete: atklāta kiberspiegošanas kampaņa ar aparātprogrammatūras ļaunatūras izmantošanu14. oktobris 2020Kaspersky pētnieki publiskojuši kiberspiegošanas kampaņu, kas bez visa cita vērsta arī pret diplomātiem Eiropā. Kampaņā tiek izmantots ļoti reti sastopams ļaunprogrammatūras veids, kas pazīstams kā aparātprogrammatūras sāknēšanas rīks (bootkit). Jauno ļaunprogrammatūru atklāja Kaspersky UEFI/BIOS skenēšanas tehnoloģija, kas ir iekļauta uzņēmuma produktos un konstatē gan zināmus, gan nezināmus apdraudējumus. Kaspersky UEFI/BIOS skenēšanas tehnoloģija identificēja iepriekš nezināmu ļaunprogrammatūru Vienotajā paplašināmajā aparātrprogrammatūras interfeisā (Unified Extensible Firmware Interface — UEFI), kas ir jebkuras modernas datoru ierīces būtiska sastāvdaļa un kurā launprogrammatūra ir ļoti grūti atklājama un izvācama. UEFI rīks ir 2015. gadā noplūdinātā Hacking Team sāknēšanas rīka pielāgota versija. UEFI aparātprogrammatūra ir būtiska datora sastāvdaļa, kas sāk darboties pirms operētājsistēmas un visām tajā instalētajām programmām. Ja UEFI aparātprogrammatūra tiek pārveidota un ja tajā iekļauj kaitīgu kodu, šis kods tiks palaists pirms operētājsistēmas, padarot koda darbību potenciāli nepamanāmu operētājsistēmas drošības risinājumiem. Tas, kā arī fakts, ka pati aparātprogrammatūra atrodas zibatmiņas mikroshēmā atsevišķi no cietā diska, padara pret UEFI vērstus uzbrukumus ļoti grūti pamanāmus, jo aparātprogrammatūras inficēšana būtībā nozīmē, ka neatkarīgi no tā, cik reižu pārinstalēsiet operētājsistēmu, ļaunprogrammatūra tik un tā paliks ierīcē. Kaspersky pētnieki atrada šādas ļaunprogrammatūras paraugu, kas tika izmantota kādā kampaņā, kuras ietvaros datoros tika ievietota sarežģīta, par MosaicRegressor dēvēta modulāra daudzpakāpju struktūra. Minētā struktūra tika izmantota spiegošanai un datu vākšanai, un UEFI ļaunprogrammatūra bija viens no jaunās, iepriekš nezināmās ļaunprogrammatūras noturības garantēšanas līdzekļiem. Atklāto UEFI ļaunprogrammatūras komponentu pamatā lielā mērā bija Hacking Team izstrādātais "Vector-EDK", kura pirmkodu noplūdināja internetā 2015. gadā. Noplūdinātais kods, visticamāk, ļāvis vainīgajiem viegli un bez liela riska izveidot pašiem savu programmatūru. Uzbrukumus konstatēja ar aparātprogrammatūras skenera Firmware Scanner palīdzību, kurš Kaspersky produktos ir iekļauts kopš 2019. gada sākuma. Šī tehnoloģija izstrādāta, lai noteiktu apdraudējumus, kas slēpjas ROM BIOS mikroshēmās, ieskaitot UEFI aparātprogrammatūras tēlus.  Aparātprogrammatūras skeneris Kaspersky produktos ir iekļauts kopš 2019. gada sākuma. Lai gan nebija iespējams noteikt precīzu infekcijas vektoru, kas ļāvis uzbrucējiem veikt sākotnējās UEFI aparātprogrammatūras pārrakstīšanu, Kaspersky pētnieki, pamatojoties uz informāciju par VectorEDK, kāda ir pieejama noplūdušajos Hacking Team dokumentos, izdarīja secinājumus par to, kā tas varētu būt izdarīts. Dokumentos ir norādes, ka inficēšana varētu būt iespējama, fiziski piekļūstot cietušā datoram ar sāknējamu USB zibatmiņu, kurā atrodas īpaša atjaunināšanas utilītprogramma. Mainītā aparātprogrammatūra pēc tam atvieglo Trojas zirga lejupielādētāja instalēšanu (tā ir ļaunprogrammatūra, kas lejupielādē uzbrucējam vajadzīgo komponentu, kad operētājsistēma jau darbojas). Tomēr lielākajā daļā gadījumu MosaicRegressor komponenti cietušo datoros nogādāti, izmantojot daudz vienkāršākus paņēmienus, piemēram, arhīvā paslēpta ļaunprogrammatūras nometēja piegādi kopā ar mānekļu failu, izmantojot mērķētu pikšķerēšanu. Vairākmoduļu struktūra ļāva uzbrucējiem novērst plašāku sistēmas analīzi un ievietot komponentus tikai vajadzīgajos mērķdatoros. Sākotnēji inficētajā ierīcē instalētā ļaunprogrammatūra ir Trojas zirga lejupielādētājs, kas var lejupielādēt papildu komponentu un citas kaitīgās programmas. Atkarībā no lejupielādētā komponenta ļaunprogrammatūra var lejupielādēt vai augšupielādēt jebkurus failus no vai uz jebkurām URL adresēm un vākt informāciju inficētajā datorā. Pamatojoties uz cietušo piederību, pētnieki secināja, ka MosaicRegressor izmantots vairākos mērķtiecīgos uzbrukumos diplomātiem un NVO darbiniekiem Āfrikā, Āzijā un Eiropā. Dažos uzbrukumos notika mērķēta pikšķerēšana ar dokumentiem krievu valodā, bet citi bija saistīti ar Ziemeļkoreju un tika izmantoti kā pamudinājums ļaunprogrammatūras lejupielādēšanai. Pētnieki nav atraduši pārliecinošus pierādījumus, lai šo kampaņu saistītu ar kādu no zināmajām APT grupām. "Lai gan UEFI uzbrukumi paver plašas iespējas uzbrucējiem, MosaicRegressor ir pirmais publiski zināmais gadījums, kad uzbrucēji lietotāja datorā izmantojuši pašizveidotu kaitīgu UEFI aparātprogrammatūru. Iepriekš zināmajos uzbrukumos nelikumīgiem nolūkiem tika izmantoja leģitīma programmatūra (piemēram, LoJax), bet šis ir pirmais lietotāja datorā konstatētais uzbrukums, kad ir izmantots speciāli sagatavots UEFI sāknēšanas rīks (bootkit). Uzbrukums parāda, ka izņēmuma gadījumos uzbrucēji ir gatavi veltīt daudz pūļu, lai nodrošinātu vislielāko ļaunprogrammatūras noturību cietušā datorā. Uzbrucēji turpina dažādot savus rīkus un izdomā arvien jaunus uzbrukuma veidus, tādēļ arī drošības risinājumu piegādātāji nedrīkst būt mazāk radoši, lai neatpaliktu no uzbrucējiem. Par laimi mūsu tehnoloģijas un zināšanas par pašreizējām un agrākām kampaņām, kurās izmantota inficēta aparātprogrammatūra, palīdz mums sekot līdzi un prognozēt nākotnē gaidāmus uzbrukumus šādiem mērķiem," komentē Kaspersky Globālās pētniecības un analīzes grupas (GReAT) vecākais drošības pētnieks Marks Lečtiks. Prezentācija par MosaicRegressor tika demonstrēta pasākumā SAS@Home un tās ierakstu jūs varat noskatīties zemāk. Sīkāka MosaicRegressor struktūras un sastāvdaļu analīze ir sniegta vietnē Securelist. Lai pasargātos no tādiem apdraudējumiem kā MosaicRegressor, Kaspersky iesaka sekojošus pasākumus un risinājumus. • Nodrošiniet savai drošības operāciju centra (SOC) komandai piekļuvi jaunāko apdraudējumu informācijai. Kaspersky Threat Intelligence Portal (apdraudējumu informācijas portāls - pieprasīt izmēģinājumu) ir vienots piekļuves punkts apdraudējumu informācijas materiāliem, kuros Kaspersky apkopojis vairāk nekā 20 gadu laikā savāktu informāciju un secinājumus par kiberuzbrukumiem. • Galiekārtas līmeņa apdraudējumu noteikšanai, izmeklēšanai un savlaicīgai incidentu novēršanai ieviesiet tādus EDR risinājumus kā Kaspersky Endpoint Detection and Response (pieprasīt izmēģinājumu). • Nodrošiniet saviem darbiniekiem kiberdrošības higiēnas pamatapmācību (pieprasīt izmēģinājumu), jo daudzi mērķtiecīgie uzbrukumi sākas ar pikšķerēšanas vai citu sociālās inženierijas līdzekļu izmantošanu. • Izmantojiet efektīvu galiekārtas drošības produktu, piemēram, Kaspersky Endpoint Security for Business, kas spēj konstatēt piekļuvi aparātprogrammatūrai. • Regulāri atjauniniet savu UEFI aparātprogrammatūru, ņemot to tikai no uzticamiem piegādātājiem. Par Kaspersky Kaspersky ir globāls kiberdrošības uzņēmums, kas dibināts 1997. gadā. Kaspersky dziļās draudu izlūkošanas un drošības zināšanas pastāvīgi tiek pārveidotas par novatoriskiem drošības risinājumiem un pakalpojumiem, lai aizsargātu uzņēmējdarbību, kritisko infrastruktūru, valdības un patērētājus visā pasaulē. Uzņēmuma visaptverošajā drošības risinājumu portfelī ietilpst vadošā galiekārtu aizsardzība un virkne specializētu drošības risinājumu un pakalpojumu, lai cīnītos pret sarežģītiem un mainīgiem digitāliem draudiem. Kaspersky tehnoloģijas aizsargā vairāk nekā 400 miljonus lietotāju un 250 tūkstošus korporatīvo klientu, palīdzot saglabāt tiem svarīgo. 2017. gadā Kaspersky, konsultējoties ar valstu regulatoriem (īpaši Lielbritānijas, kas ir mītnes zeme Kaspersky pārvaldītājsabiedrībai), uzsāka savu Starptautisko caurredzamības iniciatīvu, kuras ietvaros uzņēmuma digitālā infrastruktūra, ieskaitot antivīrusu mākoni un virtuālo programmatūras salikšanas līniju, tiek migrēta uz Šveici, bet īpaši izveidotos Caurredzamības centros valdību regulatori, korporatīvie partneri un klienti var caurlūkot uzņēmuma produktu pirmkodu, programmatūras atjauninājumus, ļaunprogrammatūras noteikšanas noteikumus, kā arī citus tehniskos un biznesa procesus. Plašāk par iniciatīvu un citiem tās ietvaros veiktajiem pasākumiem, kas faktiski aizsāk jauna uzticamības standarta izveidi IT nozarē, kā arī informāciju par pieteikšanos Caurredzamības centra apmeklējumam, atradīsiet lapā https://www.kaspersky.com/transparency-center, bet visaptverošu informāciju par caurredzamību Kaspersky darbībā atradīsiet lapā https://www.kaspersky.com/about/transparency. Paaugstinātas drošības sistēmām un prasīgiem biznesa klientiem Kaspersky piedāvā unikālu risinājumu (mums nav zināmi līdzīgi risinājumi) - Kaspersky Private Security Network, kas paredz mākoņsistēmas izvietošanu klienta infrastruktūrā viņa pilnā pārziņā, līdz ar ko nekādi dati neatstāj klienta infrastruktūru, pie viena nodrošinot maksimāli augstu aizsardzības līmeni. Kā bezmaksas alternatīva tiek piedāvāts lokālais centralizēts Kaspersky Private Security Network Latvijā. Vairāk par to lasiet šeit. |