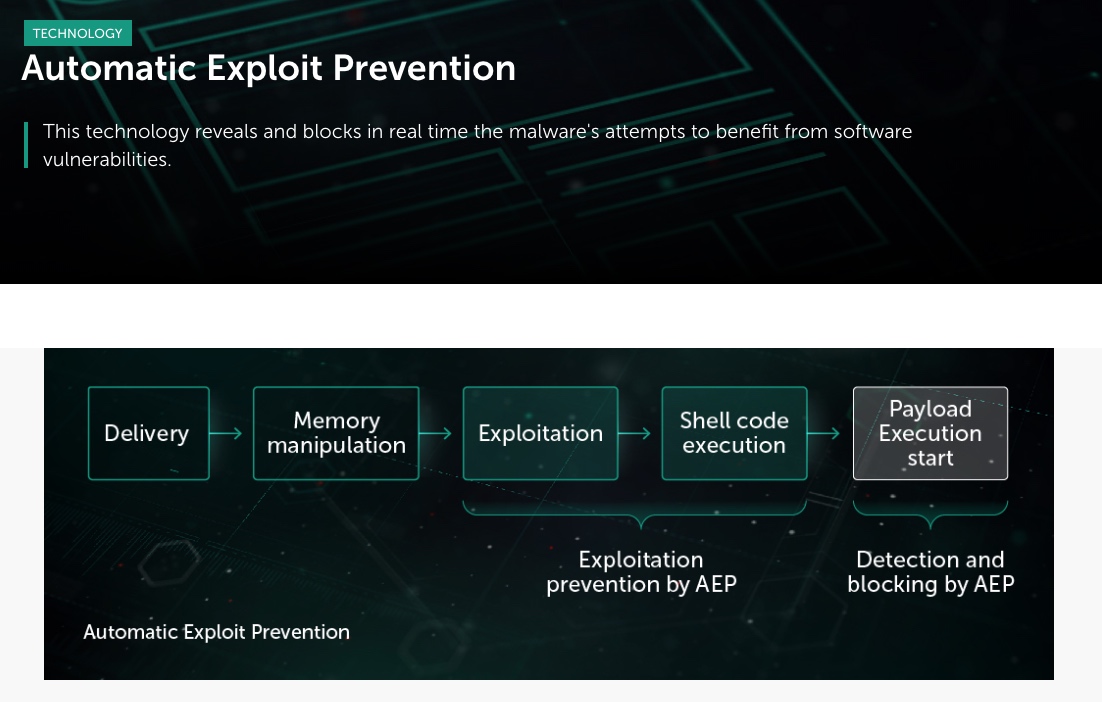

Kaspersky Lab ziņo par nesen atklāta kiberuzbrucēja izmantotu Windows nulles dienas ekspluatējumu13. marts 2019Kaspersky Lab automātiskās tehnoloģijas atklājušas jaunu Microsoft Windows ievainojamību, kuru, kā tiek uzskatīts, mērķtiecīgiem uzbrukumiem, izmanto vismaz divi kiberuzbrucēju grupējumi, tostarp – nesen atklātais SandCat. Šis ir jau ceturtais "nulles dienas" ekspluatējums, kuru internetā atklājusi Kaspersky Lab Automātiskā ekspluatējumu novēršanas (Automatic Exploit Prevention vai AEP) tehnoloģija. Kaspersky Lab informēja par atklāto ievainojamību CVE-2019-0797 kompāniju Microsoft, kura ir izlaidusi labojumu. Nulles dienas ievainojamības ir ražotājam nezināmas kļūmes viņa programmatūrā, kuras uzbrucēji var izmantot, lai ielauztos upura ierīcē un tīklā. Jaunais ekspluatējums izmanto ievainojamību Microsoft Windows grafiskajā apakšsistēmā, lai realizētu vietējo privilēģiju eskalāciju. Tas nodrošina uzbrucējam pilnīgu kontroli pār upura datoru. Ļaunprogrammatūras paraugs, kuru izpētīja Kaspersky Lab speciālisti, parādīja, ka ekspluatējuma uzbrukumiem pakļautas operētājsistēmas versijas no Windows 8 līdz Windows 10. Pētnieki uzskata, ka atklāto ekspluatējumu varētu būt izmantojuši vairāki kiberuzbrucēju grupējumi, tostarp FruityArmor un SandCat, bet ne tikai viņi. Zināms, ka FruityArmor jau iepriekš izmantojis nulles dienas ievainojamības, savukārt SandCat ir jauns un tikai nesen atklāts kiberuzbrucējs. "Atklājums, ka jaunā Windows nulles dienas ievainojamība tiek patlaban aktīvi izmantota, liecina par to, ka šādi dārgi un reti sastopami instrumenti izraisa pastiprinātu ļaundaru interesi, tādēļ organizācijām nepieciešami drošības risinājumi, kuri spēj aizsargāt no šādiem nezināmiem draudiem. Tas vēlreiz apstiprina sadarbības nepieciešamību drošības jomas pārstāvju un programmatūras izstrādātāju starpā: kļūdu atklāšana, atbildīga atklātība un savlaicīga labojumu gatavošana ir vislabākie līdzekļi, lai pasargātu lietotājus no jauniem, potenciāliem draudiem," stāsta Antons Ivanovs, Kaspersky Lab drošības eksperts.  Izmantoto ievainojamību atklāja Kaspersky Lab Automātiskā ekspluatējumu novēršanas tehnoloģija, kas iebūvēta uzņēmuma drošības risinājumu lielākajā daļā. Vairāk par tehnoloģijas darbību un patentētiem izgudrojumiem tās pamatā varat lasīt Kaspersky Lab tehnloģiju vietnes sadaļā Automatic Exploit Prevention. Kaspersky Lab produkti detektē jauno draudu kā: • HEUR:Exploit.Win32.Generic; • HEUR:Trojan.Win32.Generic; • PDM:Exploit.Win32.Generic. Kaspersky Lab iesaka veikt sekojošus drošības pasākumus. • Pēc iespējas drīzāk instalējiet Microsoft ielāpu šai jaunatklātajai ievainojamībai. • Sekojiet tam, lai regulāri un pēc jaunu drošības labojumu iznākšanas tiktu atjaunināta visa jūsu kompānijā izmantotā programmatūra. Šos procesus automatizēt var palīdzēt drošības produkti ar Ievainojamības novērtēšanas (Vulnerability Assessment) un Labojumu pārvaldības (Patch Management) funkcijām. • Izvēlieties sevi pierādījušu drošības risinājumu, piemēram, Kaspersky Endpoint Security, kas spēj veikt detektēšanu, pamatojoties uz uzvedību, un efektīvi aizsargāt no zināmiem un nezināmiem draudiem, tostarp – arī no ekspluatējumiem. • Izmantojiet mūsdienīgus drošības līdzekļus, piemēram Kaspersky Anti Targeted Attack Platform (KATA), ja jūsu kompānijai nepieciešama sarežģīta aizsardzības sistēma. • Sekojiet tam, lai jūsu drošības dienestam būtu pieeja svaigākajiem datiem par kiberuzbrukumiem. Privāti ziņojumi par jaunākajām tendencēm apdraudējumu vidē ir pieejami Kaspersky Intelligence Reporting klientiem. • Noteikti iepazīstiniet kompānijas personālu ar kiberdrošības higiēnas pamatiem. Detalizētu informāciju par jauno ekspluatējumu jūs varat uzzināt šajā Securelist ziņojumā. Lai tuvāk iepazītos ar tehnoloģijām, kuras atklāja šo un citas nulles dienas Microsoft Windows, noskatieties brīvā brīdī nesen ierakstītu Kaspersky Lab tīmekļsemināru. |